Installation Samba Fileserver Linux

Tip

Erstellte Kopie des DC starten und "I copied it" auswählen, damit das Netzwerk eine neue MAC addresse hat und dann bei Vorkonfiguration weiterfahren. Falls keine Kopie vorhanden ist bei Vorbereitung beginnen.

Vorbereitung

- LF Starten

- AD/DC LS starten

- Neue Kopierte LS starten Einloggen -> vmadmin Riethuesli>12345

- Internetverbindung/DNS auflösung testen ->

ping google.com sudo passwd root(Aktiviert den Root benutzer, und gibt ihm ein passwort)reboot- einloggen -> root -> gesetztes PW

Pakete Installieren

apt update && apt upgrade -y- Bei folgenden befehlen das Setup/Meldungen abbrechen, neustart am ende

apt install samba -yapt install libpam-heimdal -yapt install heimdal-clients -yapt install ldb-tools -yapt install winbind -yapt install libpam-winbind -yapt install smbclient -yapt install libnss-winbind -ysamba -V(Version 4.15.13-Ubuntu)rebootapt update(Alle pakete sind aktuell.)

Vorkonfiguration

Netzwerk

cp /etc/netplan/01-configVMAufbau.yaml /home/vmadminmv /etc/netplan/01-configVMAufbau.yaml /etc/netplan/config.yamlnano /etc/netplan/config.yaml- adresses zu 192.168.210.43 ändern, unter nameserver die search zeile hinzufügen und die dns server adressen ändern

netplan apply(warnungen ignorieren)ip -color azum überprüfen- ping auf standardgateway (192.168.210.1 und eine url zum testen)

nano /etc/ssh/sshd_configSSH Aktivieren(1)

Rechnername

hostnamectl set-hostname fs1nano /etc/cloud/cloud.cfg-> preserve_hostname: truerebootund mithostnametesten ob name immer noch korrekt

IP mit rechner koppeln

echo 192.168.210.43 fs1.nachname.m300 fs1 >> /etc/hosts- mit

hostname -ftesten

Daten über DNS Server nachführen

rm /etc/resolv.confln -s /run/systemd/resolve/resolv.conf /etc/resolv.conf- testen mit

resolvectl status

Konfiguration Samba

Domäne Joinen

- Am besten via SSH/PuTTy vom Windows client connecten

nano /etc/krb5.confnano /etc/samba/smb.confanpassen, Rest löschen.

Erklärung der Zeilen

workgroup = NACHNAME

Hier wird der NetBIOS-Name der Domäne angegeben. Auch wenn der Dateiserver Mitglied im AD ist, heisst der Parameter workgroup.

realm = NACHNAME.M300

Bei dem realm handelt es sich um die FQDN-Information für die Kerberos-Domäne. Für diesen Realm wird sich der Samba-Server einen KDC suchen. Beim Key Distribution Center (KDC) handelt es sich um die zentrale Vergabestelle der Kerberos-Tickets für die Authentifizierung. Bei uns ist das KDC der DC.

security = ADS

Damit legen Sie fest, dass Ihr Server ein Mitglied in einer AD-Domäne ist.

winbind use default domain = yes

Wenn wir nur eine Domäne betreiben, können wir mit diesem Parameter dafür sorgen, dass nur die Benutzernamen von winbind übergeben werden, ohne die Domäne vor den Namen zu stellen. Wenn wir aber Vertrauensstellungen zu anderen Domänen herstellen wollen, müssen wir den Parameter auf no setzen. Hier haben wir nur eine Domäne.

winbind refresh tickets = yes

Wenn der Benutzer angemeldet ist und das Ticket abläuft, werden so Kerberos-Tickets automatisch erneuert.

template shell = /bin/bash

Dieser Parameter darf auf gar keinen Fall vergessen werden. Ohne ihn kann sich ein Benutzer aus dem Active Directory zwar über ssh anmelden. Er er wird aber sofort wieder abgemeldet, da für ihn im Active Directory keine Shell hinterlegt ist. Setzen Sie diesen Parameter nicht, ist die Standardshell /bin/false. Damit können Sie verhindern, dass sich ein Benutzer über ssh oder über die lokale Konsole anmeldet.

idmap config * : range = 10000 - 19999

Neben den Gruppen und Benutzern, die Sie als Administrator anlegen, gibt es noch die Builtin- Groups. Diese Gruppen haben eine eigene verkürzte SID. Für diese Gruppen müssen Sie auch das ID-Mapping konfigurieren: Die Konfiguration der Built-in-Groups erfolgt über den Stern * in idmap config * : range = 10000 - 19999.

idmap config NACHNAME : backend = rid

Die IDs der Benutzer werden aus der RID der AD-Benutzer generiert.

idmap config NACHNAME : = 1000000 - 1999999

Hier Iegen Sie den Bereich fest, in dem sich die UIDs der AD-Benutzer befinden sollen.

Die beiden Nummernbereiche für die Built-in-Users und für die (von uns selbst angelegten) AD-Benutzer dürfen sich nicht überschneiden. Für die syntaktische Kontrolle dieser zentralen Konfigurationsdatei /etc/samba/smb.conf steht Ihnen das Kommando testparm zur Verfügung

net ads join -U administrator(2)- Prüfen mit

net ads testjoin - winbind Daemon mit

winbindd<==(2 d) starten - mit

ps ax | grep winbinddPrüfen ob winbind läuft, und ein Domain Child hat. reboot- mit

wbinfo -uPrüfen ob die Domänennutzer übernommen wurden, mitwbinfo -gdasselbe mit gruppen nano /etc/nsswitch.confDie ersten beiden zeilen Anpassen, den rest lassenreboot- mit

gentest passwd vmadminundgentest passwd administratorKann geprüft werden ob die benutzer übernommen wurden, und ob die Domänenuser die korrekt UID haben (1'000'000 oder höher) - Kontrollieren ob folgende Services laufen (Sollen sie)

service smbd statusservice nmbd statusservice winbind status

- Folgender Service soll NICHT laufen

- `systemctl status samba-ad-dc.service

DNS Vervollständigen und Testen

- Client starten

- DNS Manager starten

- Für den Fileserver einen eintrag in der Forward Lookup zone erstellen, und einen PTR in die Reverse lookup zone

- mit nslookup durchtesten

Freigaben erstellen

- Verzeichnis für die Datenfreigabe anlegen und Berechtigung für alle geben.

mkdir /datenchmod 777 /daten - Unterverzeichnisse anhand der Vorgabe im Fallbeispiel anlegen. Und dem Domänen Admins vollzugriff geben.

mkdir /daten/firmamkdir /daten/kundemkdir /daten/publicchmod 755 /daten/*chgrp "domain admins" /daten/* - mit

ls -lad /daten/*überprüfen nano /etc/samba/smb.confanpassen und die Freigaben einfügen- Mithilfe von

smbclient -L fs1 -U administratorauf dc1 und fs1 testen ob die Freigaben angezeigt werden. - Vom client auf \\fs1 zugreifen und überprüfen ob die Freigaben angezeigt werden.

- Auf dem CLient mithilfe von RSAT die vorgebgenen OUs, Gruppen, und Benutzer anlegen und diesen die Rechte auf den Freigaben geben.

| Domäne: | <name>.m300 |

| Organisationseinheit: | St.Gallen und User User OU in St.Gallen |

| Gruppen & Benutzer: | Alle neuen Objekte in St.Gallen\User |

| Verzeichnis-Freigaben: | Jede Freigabe ein eigenes Verzeichnis auf fs1 Verzeichnisname wird nach dem schema /daten/<freigabename> gebildet |

| Home-Laufwerk: | Ablage auf fs1 unter /daten/home/<benutzername> als laufwerk M gemapped |

| Benutzer-Profil: | Ablage auf fs1 unter /daten/profil/<benutzername> |

Benutzer:

| Benutzer | Benutzername | Gruppe "GrLeitung" |

Gruppe "GrTechnik" |

Gruppe "GrSupport" |

|---|---|---|---|---|

| Sandro Kreis | skreis | X | ||

| Stefanie Tecaro | stecaro | X | ||

| Felix Supp | fsupp | X |

Bereichtigungsmatrix:

| Freigabename | Gruppe "Domain Admins" |

Gruppe "GrLeitung" |

Gruppe "GrTechnik" |

Gruppe "GrSupport" |

|---|---|---|---|---|

| firma | Vollzugriff | schreiben | kein zugriff | kein zugriff |

| kunde | Vollzugrif | schreiben | schreiben | schreiben |

| public | Vollzugriff | schreiben | lesen | lesen |

- Auf dem fileserver mit

apt install acldas acl paket installieren - mithilfe von

getfacl /daten/publicz.B. prüfen ob die ACL richtig gesetzt sind.

Homeverzeichnisse einrichten

mkdir /daten/homemkdir /daten/home/administratormkdir /daten/home/skreismkdir /daten/home/stecaromkdir /daten/home/fsuppchmod 775 /daten/home/*chgrp "domain admins"/daten/home/*- mit

ls -lad /daten/home/*überprüfen nano /etc/samba/smb.confHeimfreigabe einrichten

Info

[global]: Hier sind Einstellungen aufgeführt, die für alle Freigaben gelten. Es wird keine Freigabe erzeugt.

[homes]: Achten Sie auf das „s“ am Ende von [homes]. Mit „%S“ wird für jeden Benutzer eine eigene Freigabe erzeugt. Diese section erzeugt also mehrere Freigaben.

[firma], [kunde] und [public]: Für jede section wird eine Freigabe eingerichtet.

-

Den Jeweiligen benutzern den Besitz seines Homeverzeichnis geben

chown administrator /daten/home/administrator/

chown fsupp /daten/home/fsupp/

chown skreis /daten/home/skreis/

chown stecaro /daten/home/stecaro/ -

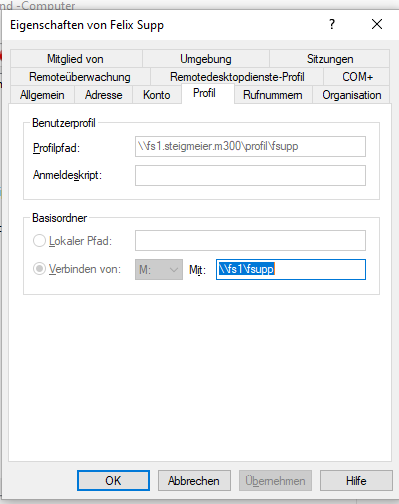

Anschliessend die Verzeichnisse via Client und RSAT tool den einzelnen Benutzern als Basisverzeichnis mit Laufwerk M zuweisen.

Servergespeicherte Profile einrichten

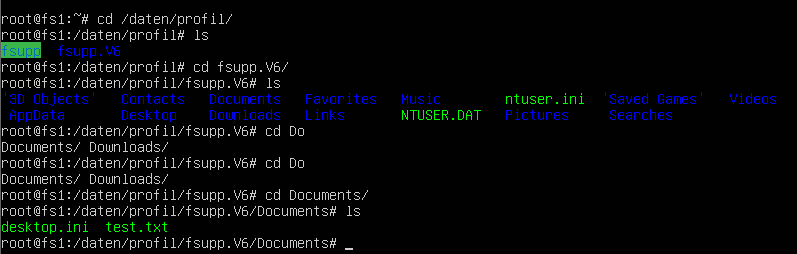

- Benötigte Ordner anlengen

mkdir /daten/profilchmod 1770 /daten/profilchown administrator /daten/profilchgrp 'domain users /daten/profilnano /etc/samba/smb.conf- Windows Starten -> Domain Users and Groups -> User Konfigurieren -> Profil -> \\fs1.profil\%username%

Hinzufügen Windows Member Server

Vorbereitung

- LF Starten

- AD/DC LS starten

- Fileserver starten

- Neue Kopierte WS starten Einloggen -> vmadmin Riethuesli>12345

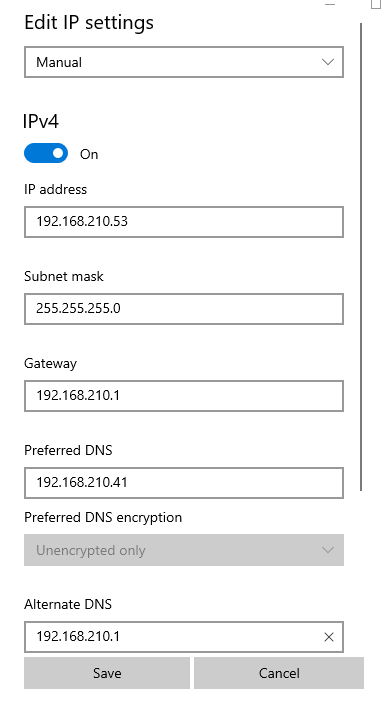

- Konfiguration der IP Adresse

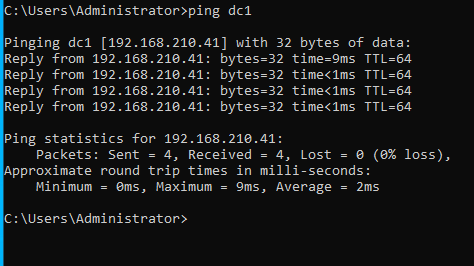

192.168.210.53 - Internetverbindung/DNS auflösung testen ->

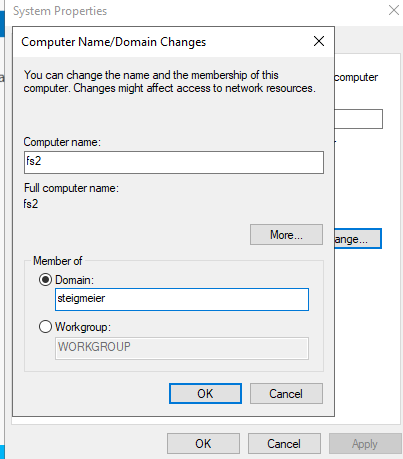

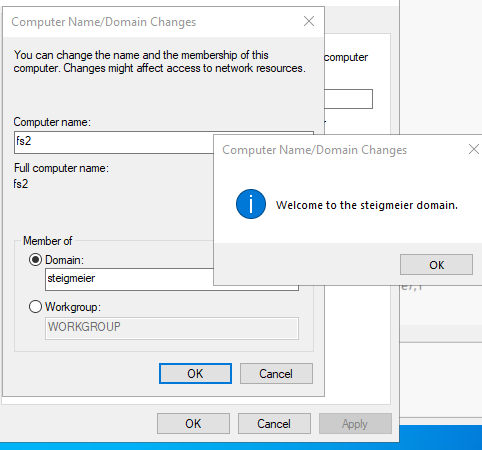

ping google.com - Mit server der Domäne beitreten.

- Neustart und mit Domänenadministrator Anmelden, Prüfen ob Freigegebene Ordner existieren.

Konfiguration Freigabe

Bereichtigungsmatrix:

| Freigabename | Gruppe "Domain Admins" |

Gruppe "GrLeitung" |

Gruppe "GrTechnik" |

Gruppe "GrSupport" |

|---|---|---|---|---|

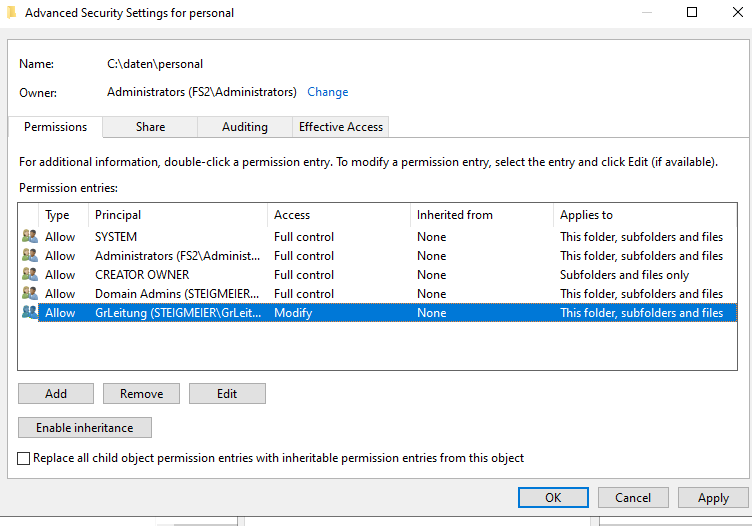

| personal | Vollzugriff | schreiben | kein zugriff | kein zugriff |

- Unter

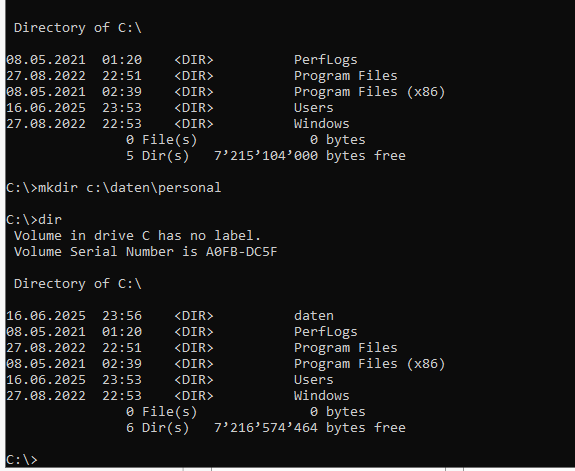

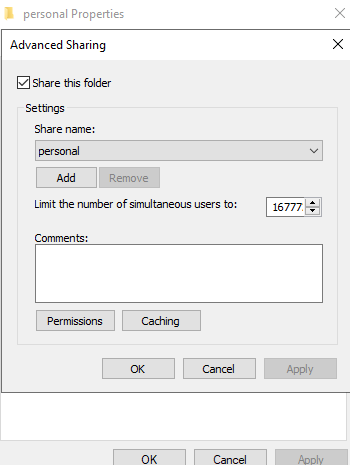

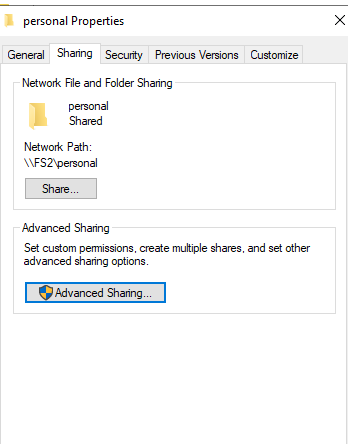

C:\ein neues Verzeichnisdatenund darin ein verzeichnispersonalanlegen ->c:\daten\personal - Verzeichnis Freigeben

-

NTFS Berechtigungen für das Verzeichnis anhand der Berechtigungsmatrix setzen.

-

Auf einem Client einloggen und Prüfen ob die neue Freigabe vorhanden ist.

/^--^\ /^--^\ /^--^\

\____/ \____/ \____/

/ \ / \ / \

| | | | | |

\__ __/ \__ __/ \__ __/

|^|^|^|^|^|^|^|^|^|^|^|^\ \^|^|^|^/ /^|^|^|^|^\ \^|^|^|^|^|^|^|^|^|^|^|^|

| | | | | | | | | | | | |\ \| | |/ /| | | | | | \ \ | | | | | | | | | | |

| | | | | | | | | | | | / / | | |\ \| | | | | |/ /| | | | | | | | | | | |

| | | | | | | | | | | | \/| | | | \/| | | | | |\/ | | | | | | | | | | | |

#########################################################################

| | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | |

| | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | | |

- SSH Verbindung funktioniert dann via ssh root@192.168.210.43 oder via WinSCP/PuTTy

- Tritt der konfigurierten Domäne bei.

- andre